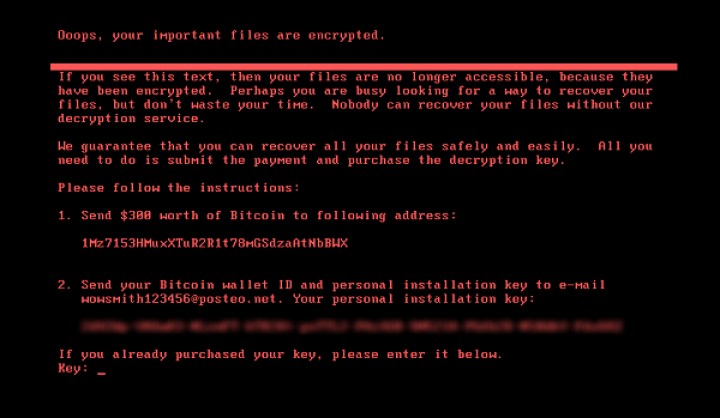

В последнее время кошмарный сон каждого выглядит так: вы включаете свой компьютер и видите загадочное сообщение о том, что ваши файлы зашифрованы. Вы скоро поймете, что ваши данные, скорее всего, потеряны навсегда - даже если вы заплатите выкуп хакерам.

Новый вирус Petya(также называемый NotPetya) в считанные часы нанес удар по Европе, но больше всех пострадала Украина – повреждения получили энергосистема, банки, госучреждения и аэропорты страны. Первые симптомы атаки проявились 27 июня, когда жертвой вируса пали Национальный банк Украины и Киевский международный аэропорт. Сообщается, что пострадали даже системы радиационного мониторинга в Чернобыле. Но Petya, который ориентирован на операционную систему Windows, не остался там. Microsoft подтвердил, что были заражены компьютеры в 64 странах. Зараза не обошла стороной и обычных пользователей. Дошло до того, что учреждения отключали свои сайты, а пользователи не включали компьютер, чтобы не запустить вирус.

Эксперт по кибербезопасности Алеш Шпидла: Это очень опасный вирус

Проблемы в основном сообщаются европейскими фирмами: возможно, в Дании, Великобритании, Германии, Франции и особенно в Украине, где так называемые вымогательства также затрагивают правительственные учреждения. Италия, Израиль, Сербия, а также страны Центральной и Восточной Европы, включая Чешскую Республику, также особенно затронуты, - сказал Эсет. Среди стран-хитов компания также назвала Испанию и Индию.

Как только ссылка была нажата, часть данных зашифрована. Российская кибер-охранная фирма «Лаборатория Касперского» заявляет, что это «новое вредоносное ПО, которое пока неизвестно». Однако, по мнению некоторых экспертов, это может быть версия ранее известного вируса Пети.

Но на этот раз нашлась вакцина от вируса, которая защищает ПК от проникновения вируса, по крайней мере пока. Вредоносное ПО, требующее выкуп в обмен на дешифрование файлов, по словам компании Symantec, особенно изощренное, потому что вместо простого шифрования файлов системы, он фактически модифицирует главную загрузочную запись компьютера, чтобы зашифровать жесткий диск. После заражения системы отображается сообщение, требующее биткойнов на сумму $300. Однако, поскольку указанный адрес электронной почты для подтверждения того, что выкуп был уплачен, был отключен провайдером электронной почты, есть мало шансов, что ключ дешифрования будет предоставлен, даже если жертва заплатит. По сути, те, кто попал в лапы Petya, могут попрощаться со своими файлами.

Худшая атака в истории Украины. Затронутые банки, правительственные учреждения и Чернобыльская электростанция. Интернет-пираты сильно пострадали в основном в Украине. Там сообщалось о проблемах, например, кабинета министров, Банка, мэрии Киева или ведущих нефтяных компаний. Национальный банк Украины предупредил финансовый сектор от хакерских атак неизвестным компьютерным вирусом. Он был передан на аутсорсинг ряду украинских банков и предприятий частного и государственного сектора, - сказал центральный банк, добавив, что он активизировал меры безопасности.

Но ситуация не безнадежна. Для тех, кто либо не хотят, либо просто не могут позволить себе отключить свой компьютер и ждать, пока все пройдет, имеется оружие в битве против этой атаки. К счастью, это довольно простое домашнее средство.

Исследователь безопасности по имени Амит Серпер, похоже, нашел способ всего несколькими легкими шагами предотвратить запуск вредоносного ПО на уязвимых компьютерах. Его наблюдение, которое было подтверждено другими исследователями, выяснило, что Petya ищет определенный файл на компьютере перед тем, как шифровать его содержимое. Если этот файл находится, вирус не заражает ПК.

Были атакованы локальные компьютерные сети крупнейших финансовых учреждений, почты, телекоммуникаций и энергетики. Российская нефтяная компания «Роснефть» должна была пойти в систему управления запасами, чтобы сделать это, но добыча нефти не прекратилась.

«Атака хакеров может нанести серьезный ущерб, но поскольку компания переключилась на резервную систему управления производственными процессами, добыча не прекратилась», - сказал представитель компании. О нападении на его серверы также сообщила ведущая энергетическая компания «Укрэнерго» - без всяких проблем было обеспечено снабжение электроэнергией. Проблемы также подтвердил местный производитель самолетов Антонов.

Амит Серпер утверждает, что все заинтересованные пользователи должны создать файл с названием «perfc» в папке C: \ Windows. Важно отметить, что файл должен быть только для чтения и у него не должно быть расширения(наподобие.txt, .jpg, .doc и т.д.).

Кроме этого, не мешает установить обновления безопасности Windows. Эксплойт EternalBlue, используемый вирусом Petya, основан на уязвимости блока сообщений сервера (SMB), которая была исправлена в марте.

Главная Кредиты Домой Кредиты не работали в течение определенного времени. Осложнения также сообщили о компьютерах на Чернобыльской атомной электростанции. Со временем автоматическая радиоактивность была остановлена. Но системы работают нормально. Украина обвинила Россию в предыдущих нападениях компьютерного пиратства, с которым он напрягся в связи с аннексией Крыма и войной на Донбассе. По словам главы Совета безопасности Украины Олескана Турцынова, первый анализ включает «российские отпечатки пальцев».

Об атаках также сообщают компании в Западной Европе

Кибер-атаки в дополнение к украинским компаниям также сообщают компании из Западной Европы. Моллер-Маерск отметил, что в результате атаки произошел сбой компьютерной системы. Федеральное ведомство по безопасности информационных технологий заявляло, что немецкие компании также быстро борются. Но он не дал никаких конкретных имен.

Как объясняет Серпер, поддержания ОС Windows в актуальном состоянии с помощью патчей безопасности и создания вышеуказанного файла должно быть достаточно, чтобы противостоять Petya. Хотя это уже не поможет Национальному банку Украины, вас это может спасти.

Руководитель проектов по информационной безопасности системного интегратора КРОК Павел Луцик на своей странице в Facebook поделился инструкциями по восстановлению данных при атаке «Пети»:

Он атаковал сотни тысяч компьютеров, оценив их в 150 странах. Группе приписывают некоторые хакерские атаки в основном с целью зарабатывания денег, в том числе кражей в размере 81 миллиона долларов от бангладешского банка. Для возобновления доступа требуется выкуп, обычно в цифровых валютах, для предотвращения отслеживания. Сайты об этой форме атаки не рекомендуют выкупа платить, потому что нет уверенности, что пользователь компьютера действительно получает код, чтобы разблокировать их. Среди затронутых стран, в частности, Великобритания, Россия, Украина, Индия, Китай, Италия, Египет или Испания. Впоследствии Попп был объявлен психически больным, поэтому ему не пришлось бы обращаться в суд. Не открывайте вложения или не нажимайте ссылки в письмах от неизвестных отправителей. Используйте безопасные пароли, содержащие как строчные, так и прописные буквы, цифры и символы, и регулярно обновляйте их. Не сообщайте свои учетные данные никому. Регулярно обновляйте свою операционную систему, браузер и антивирусную безопасность. Особое внимание следует уделять при входе в интернет-банкинг, после выхода из системы вы идеально закроете все окно браузера. Никогда не подключайте неизвестный внешний носитель данных к компьютеру.

- Посетите только известные и проверенные веб-сайты.

- Не загружайте файлы с неизвестных веб-страниц на компьютер.

- Держите свой почтовый ящик постоянно активным от спама.

Если использовалось раздельное хранение данных основной ОС (C:/) и базы данных и других данных (D:/), необходимо провести следующую процедуру:

1) Отключить жесткие диски от скомпроментированного устройства

2) Подключить жесткие диски к изолированной станции, не имеющей выхода в локальную сеть и сеть Интернет

3) Осуществить анализ подключенных жестких дисков, при наличии незашифрованных данных, осуществить их резервное копирование на съемный носитель информации с последующим отключением носителя от изолированной станции

4) Осуществить переустановку ОС на скомпроментированном устройстве, переподключить базу данных и восстановить конфигурационные файлы

5) Восстановление данных необходимо осуществлять поэтапно, с учетом возможности повторного заражения устройства (в отличие от WannaCry, Petya несколько часов остается в неактивированном состоянии, чтобы избежать срабатывания эвристических модулей антивирусных движков)

Они подозревают, что это всего лишь притворство, которое должно было маскировать скоординированное киберзапугивание. Когда новости начали появляться в июне, никто не удивился. Эксперты также предупредили, что расцвет был только началом. На второй день, однако, появилось несколько деталей, предполагающих исходную предпосылку сомнительных сомнений. В классическом выкупе, где речь идет о покупателях для потребительских данных, есть целый ряд способов гарантировать, что он получает деньги от зараженных пользователей.

Атака была сосредоточена на Украине

Если бы это было не так, это бы скоро прекратилось, и водители готовились к большой прибыли. Согласно анализу «Лаборатории Касперского», клоны, появившиеся на экране, представляют собой случайное сгенерированное изменение символов. Кроме того, он использует другие уязвимости и методы. Некоторые из них, очевидно, были законом Украины. Это контрастирует с тем, что вирус общался с пользователями на английском языке.

Cybereason

Сам Серпер утверждает, что данный метод работает с вероятностью 98%.

Позже находку исследователя подтвердили эксперты Positive Technologies , TrustedSec и Emsisoft .

О том, насколько изощренными достижениями он использовал вирус для своих рогаток, его авторы удивительно не знакомы с основными вещами, на которые они должны были пойти. Это также подтверждает гипотезу о том, что это был не смертельный вирус, а вирусный вирус. Вы знаете, как безопасно платить в Интернете? И сколько разных паролей вы помните?

Обычно, когда пользователь попадает в вирус шифрования, заражение попадает в его файлы и пытается зашифровать как можно больше данных - в основном документы, фотографии, счета и файлы, зависящие от пользователя. Операционная система так нетронутая, она не модифицирована, и пользователь может нормально работать, «просто» не попадает в его документы. Результат аналогичен тому, что весь диск зашифрован.

Symantec

Американский производитель антивирусного программного обеспечения Symantec также выпустил рекомендации по борьбе с вирусом-вымогателем Petya, придерживаясь той же позиции, что и коллеги из Cybereason и Positive Technologies.

Согласно инструкциям, пользователям необходимо имитировать заражение компьютера, создав в программе «Блокнот» файл perfc и разместив его в папке Windows на диске C . Когда вирус попадает в систему, он ищет этот файл и, найдя его, прекращает работу. Никакого расширения у имени файла в директории C:\Windows\ быть не должно.

На момент написания этой статьи цена соответствующего ключа была ~. 9 биткойна, и нет никакого известного способа дешифрования данных без оплаты. Только тогда можно переустановить систему и потерять все данные. Раньше появилась аналогичная версия вируса, но она не была настолько сложной, и данные можно было восстановить, когда вы подключили диск как внешний к другому устройству и выпустили любой инструмент для восстановления данных. Как только эта таблица повреждена или зашифрована в этом случае, компьютер не знает, где хранятся данные или существует, и теряет к ней доступ.

Positive Technologies

Positive Technologies подтверждает, что создние на жестком диске файла perfc можно предотвратить выполнение Petya.A.

- Установить обновления ОС и прикладного ПО. Особое внимание обратить на установку обновлений MS17-010.

- По возможности отключить службу SMB v.1 или запретить передачу данных по портам TCP 139 и 445.

- Запретить запуск файлов с именем perfc.dat.

- Обратить внимание сотрудников на правила безопасной работы с электронной почтой и опасность открытия неизвестных вложений, в особенности исполняемых файлов.

- Проверить работоспособность системы резервного копирования информации.

Из-за того, что вредоносная программа использует стойкие криптографические алгоритмы шифрования, в настоящее время расшифровка файлов не представляется возможной. Эксперты «Лаборатории Касперского» изучают возможность создания инструмента-дешифратора, с помощью которого можно было бы расшифровать данные.

Это вредоносная программа-шпион, против которой трудно сопротивляться, и это помогает только с хорошей антивирусной программой. Как предполагалось ранее, источником инфекции является украинская сетевая инфраструктура, принадлежащая компаниям и учреждениям. Э.док изменил обновление на сервере распространения, так что Петя распространился на машины, которые его используют. Случаи главной роли оказались настолько серьезными, что Беата Шидло решила организовать. Причина, по которой она была организована, заключается в том, что многие учреждения и компании подвергаются нападениям с чувствительными секторами для страны.

«Цифровая подстанция» следит за обновлениями в рекомендациях защитников критической инфраструктуры. Новость будет обновляться по мере поступления информации.