Вечером 12 мая мир столкнулся с масштабной атакой вируса-вымогателя WannaCry (WannaCryptor), который выполняет шифрование всей находящейся информации на ПК и ноутбуках с операционной системой Windows.

-

Заражению подверглись уже более 200 000 компьютеров!

Основные цели атаки были направлены на корпоративный сектор, за ним потянуло уже и телекоммуникационные компании Испании, Португалии, Китая и Англии.

-

Самый крупный удар был нанесен по российским пользователям и компаниям. В том числе «Мегафон», РЖД и, по неподтвержденной информации, Следственный Комитет и МВД. Сбербанк и Минздрав то же сообщили об атаках на свои системы.

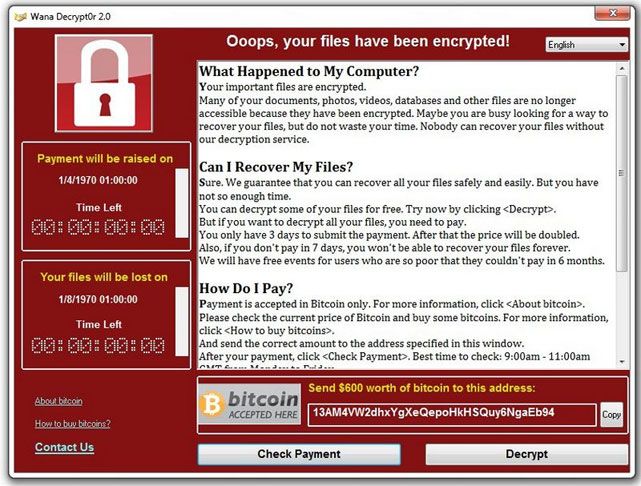

За расшифровку данных злоумышленники требуют выкуп от 300 до 600 долларов в биткоинах (около 17 000-34000 рублей).

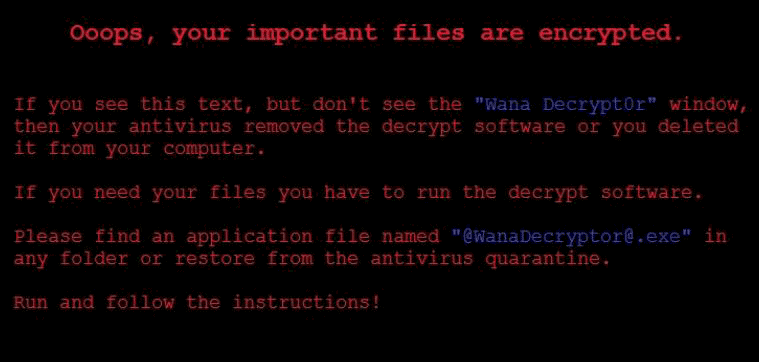

Интерактивная карта заражения (КЛИКНИ ПО КАРТЕ)  Окно с требованием выкупа

Окно с требованием выкупа

Ограниченное использование программ

Какие уязвимые люди должны делать сейчас, как защитить себя от подражателей и какие варианты остаются, когда троянец шифрования уже добавлен. При этом они могут искать дополнительные пробелы в безопасности. Обновляйте свою систему с последними обновлениями безопасности.

Убедитесь, что ваша антивирусная защита обновлена. Хотя антивирусные сканеры иногда попадают в промежутки безопасности, но отказ от защиты от вирусов также не является решением. Резервные копии остаются неизменными. Вы должны убедиться, что эти данные сохранены на внешнем носителе. Если среда находится во время заражения троянца на компьютере, вредоносное ПО автоматически шифрует его. Поэтому он должен быть отключен и выключен сразу после резервного копирования.

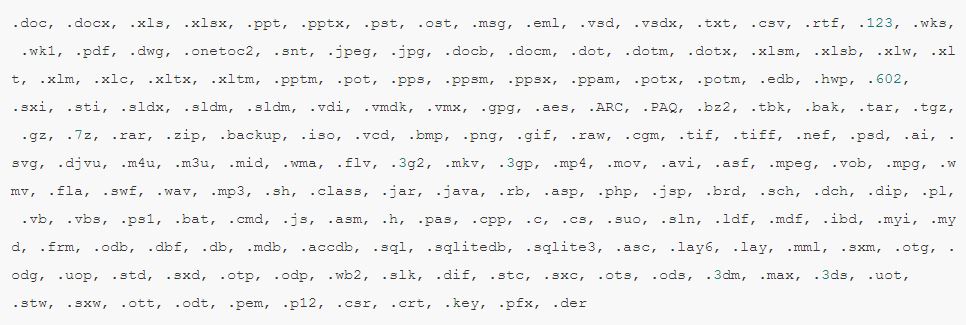

Шифрует файлы следующих расширений

Шифрует файлы следующих расширений Несмотря на нацеленность вируса атаки корпоративного сектора, обычный пользователь так же не застрахован от проникновения WannaCry и возможной потери доступа к файлам.

-

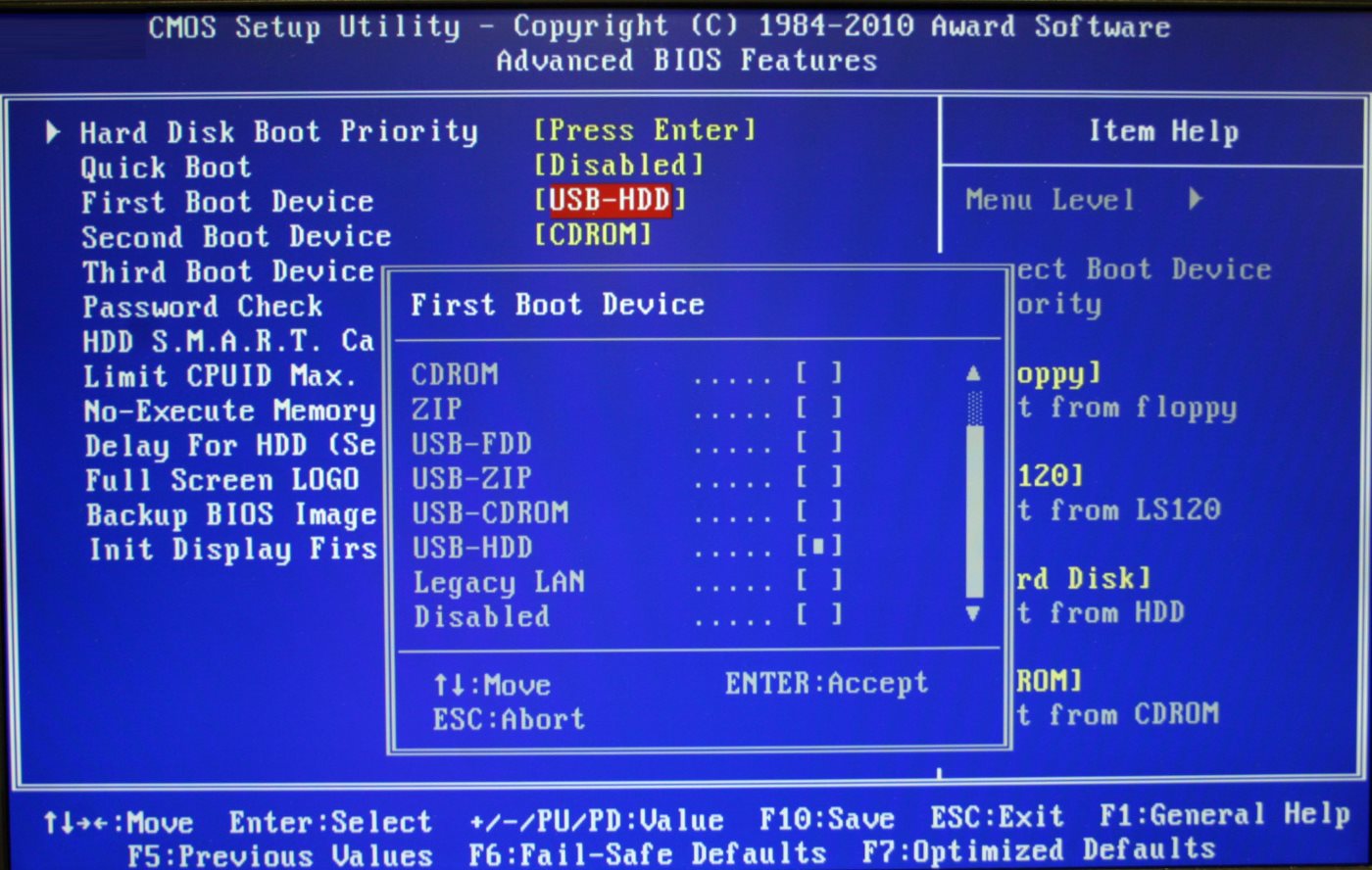

Инструкция по защите компьютера и данных в нем от заражения:

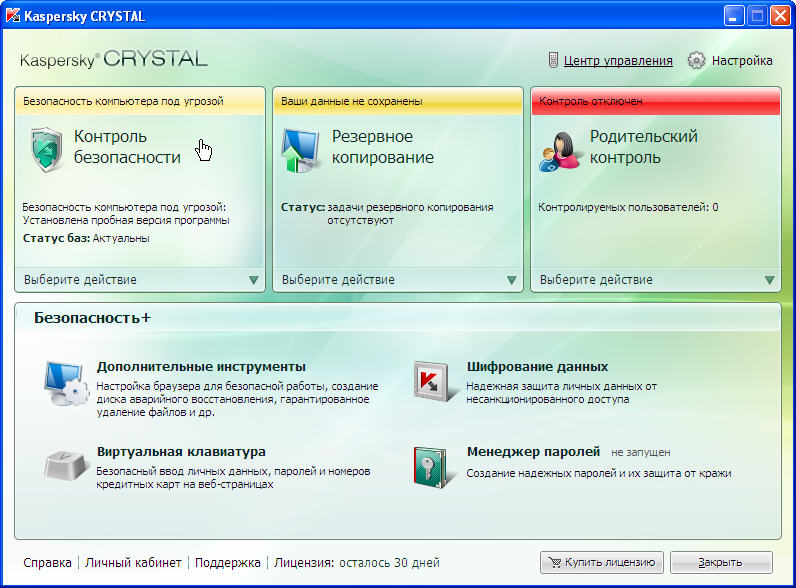

1. Выполните установку приложения Kaspersky System Watcher , которое оснащено встроенной функцией отката изменений, возникших от действий шифровальщика, которому все-таки удалось обойти средства защиты.

2. Пользователям антивирусника от «Лаборатории Касперского» рекомендуется проверить, чтоб была включен функция «Мониторинг системы».

3. Пользователям антивирусника от ESET NOD32 для Windows 10, внедрена функция проверки новых доступных обновлений ОС. В том случае если вы позаботились заранее и она была у вас включена, то все необходимые новые обновления Windows будут установлены и ваша система будет полностью защищена от данного вируса WannaCryptor и других похожих атак.

4. Так же у пользователей продуктов ESET NOD32, имеется такая функция в программе, как детектирования еще неизвестных угроз. Данный метод основан на использование поведенческих, эвристических технологии.

Если вирус ведет себя как вирус - скорее всего, это вирус.

Не открывайте вложения подозрительных файлов. Даже если почта поступает из ваших известных адресов, это не гарантирует гарантию безопасности - возможно, отправитель фальсифицирован или его компьютер был скомпрометирован. Часто трояны находятся в предполагаемых счетах.

Не запускайте исполняемые файлы, которые на 100% не заслуживают доверия. Не оставляйте какое-либо неизвестное «техническое обслуживание» удаленно на вашем компьютере. чтобы предупредить их о вредоносной атаке. Любой, у кого есть потенциально уязвимый компьютер в компьютерном парке, должен, по возможности, отключить его, отключиться от сети и немедленно выполнить автономную резервную копию системы и всех важных данных. Резервное копирование системы как изображения на внешний диск и все необходимые файлы на второй носитель.

Технология облачной системы ESET LiveGrid с 12 мая отражал очень успешно все нападения атак данного вируса и всё это происходило еще до поступления обновлении сигнатурных баз.

5. Технологии ESET предоставляют защищенность в том числе и устройствам с прошлыми системами Windows XP, Windows 8 и Windows Server 2003 ( рекомендуем отказаться от использования данных устаревших систем ). Из за возникшей весьма высокого уровня угрозы, для данных ОС, Microsoft приняла решение выпустить обновления. Скачать их .

6. Для снижения до минимума угрозы причинения вреда вашему ПК, необходимо в срочном порядке выполнить обновление своей версии Windows 10: Пуск - Параметры - Обновление и безопасность - Проверка наличия обновлений (в других случаях: Пуск - Все программы - Центр обновления Windows - Поиск обновлений - Загрузить и установить).

7. Выполните установку официального патча (MS17-010) от Microsoft, который исправляет ошибку сервера SMB, через которую может проникнуть вирус. Данный сервер задействован в этой атаке.

8. Проверьте, чтобы на вашем компьютере были запущены и находились в рабочем состояний все имеющиеся инструменты безопасности.

9. Выполните проверку на вирусы всей системы. При обнажении вредоносной атаки с названием MEM:Trojan.Win64.EquationDrug.gen , перезагрузите систему.

И еще раз вам рекомендую проверить чтобы были установлены патчи MS17-010.

В настоящее время специалисты «Лаборатории Касперского», «ESET NOD32» и других антивирусных продуктов, ведут активную работу над написанием программы для дешифрования файлов, которое будет в помощь пользователям зараженных ПК для восстановления доступа к файлам.

Любой, кто хочет включить свой потенциально уязвимый компьютер, должен как минимум отключить его от сети. Настройте регулярные внешние резервные копии, чей ритм зависит от важности файлов: для резервного копирования основных файлов ежечасно или ежедневно, важных файлов один-три раза в неделю, а системный раздел один-два раза в месяц.

Для данного случая мы теперь предлагаем все три статьи бесплатно для чтения. Затем вы можете подключиться к сети. Затем вы создаете образ системы, используя внешний загрузочный носитель. В случае первых эжекционных роботов файлы часто могут быть дешифрованы снова с помощью инструментов благонамеренных хакеров. До тех пор, дни и недели могут пойти в страну.

Пользователи Windows 10, у которых задействована в системе Windows Defender защищены от вируса, потому что в этом случае все уведомления сообщаются автоматически.

Ну а у тех, кто установил и пользуется Windows Update, защита была обновлена в марте 2017 года.

Для всех пользователей сторонних антивирусных продуктов рекомендуется выполнить загрузку последних обновлении.

Данные могут оставаться зашифрованными. Вы не должны полностью избавляться от вредителя - даже после успешной дезинфекции с помощью внешнего антивирусного сканера существует значительный риск того, что остатки вредоносного ПО останутся позади, а компьютер заразится при следующей возможности. Все, что вам нужно сделать, это: форматировать или заменять жесткий диск, переустанавливать систему и все приложения, которые вы используете.

Остается вопрос: стоит ли идти к шантажистам и передавать требуемую сумму биткойнов. Эта рекомендация теперь пересмотрена - нельзя полагать, что данные будут выпущены после выплаты выкупа. К сожалению, такие новости в СМИ часто подаются с паникой, и, возможно, вы уже видели заголовки типа «Еще две недели, чтобы защитить ваш компьютер от страшной опасности». Но вам не нужно паниковать.

Продолжает свое угнетающее шествие по Сети, заражая компьютеры и шифруя важные данные. Как защититься от шифровальщика, защитить Windows от вымогателя – выпущены ли заплатки, патчи, чтобы расшифровать и вылечить файлы?

Новый вирус-шифровальщик 2017 Wanna Cry продолжает заражать корпоративные и частные ПК. Ущерб от вирусной атаки насчитывает 1 млрд долларов . За 2 недели вирус-шифровальщик заразил по меньшей мере 300 тысяч компьютеров , несмотря на предупреждения и меры безопасности.

Достаточно, если вы знаете противника и следуете нашим советам. Даже если вам удастся удалить вредоносную программу, вы все равно не сможете работать с вашими файлами. Это означает, что даже если вы можете удалить вредоносную программу, вы не сможете работать с вашими файлами. Многие такие блокировки могут быть отменены антивирусными программами из-за ошибок и дефектов в программном коде вредителя. Эта возможность предназначена для киберпреступников. Однако в настоящее время существует более 30 вариантов вредителей, и версия, которая не позволяет расшифровать, уже может скрываться за следующим углом.

Вирус-шифровальщик 2017, что это - как правило, можно «подцепить», казалось бы, на самых безобидных сайтах, например, банковских серверах с доступом пользователя. Попав на жесткий диск жертвы, шифровальщик «оседает» в системной папке System32 . Оттуда программа сразу отключает антивирус и попадает в «Автозапуск ». После каждой перезагрузки программа-шифровальщик запускается в реестр , начиная свое черное дело. Шифровальщик начинает скачивать себе подобные копии программ типа Ransom и Trojan . Также нередко происходит саморепликация шифровальщика . Процесс этот может быть сиюминутным, а может происходить неделями – до тех пор, пока жертва заметит неладное.

Если вы обнаружили зашифрованные файлы у себя на компьютере

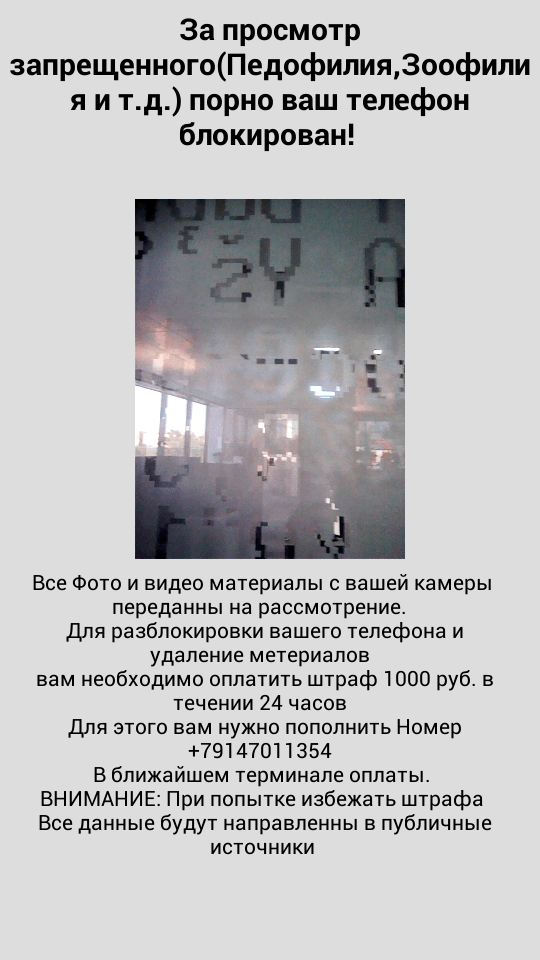

Он может заблокировать устройство и потребовать выкуп. Вредоносный код показывает, что разработчик намерен украсть финансовые данные со смартфонов жертвы. Кроме того, код содержит ссылку на метод шифрования, который еще не был реализован, который предлагает заблокированные кибер-преступники. Это означает, что у мошенников теперь есть еще один трюк.

Это защищает вас от потери данных

Вместо того, чтобы платить выкуп за дешифрование ваших данных, вы можете легко восстановить его. Резервная копия также весьма удобна в случае пожара, сбоя жесткого диска или других неблагоприятных обстоятельств. Если вы используете онлайн-резервную копию, можно установить прямую синхронизацию; для локальных резервных копий мы рекомендуем ежедневную синхронизацию.

Простое резервное копирование данных выполняется быстро

- Это предотвращает будущие инфекции.

- Создайте.

- Важно, однако, регулярно обновлять резервную копию.

Шифровальщик часто маскируется под обычные картинки, текстовые файлы , но сущность всегда одна – это исполняемы файл с расширением.exe, .drv, .xvd ; иногда – библиотеки.dll . Чаще всего файл несет вполне безобидное имя, например «документ. doc », или «картинка.jpg », где расширение прописано вручную, а истинный тип файла скрыт .

Видит ли вирус шифрования, или жесткий диск бросает вызов: потеря данных трудно справиться. С этой стратегией резервного копирования вы в безопасности. Фактически, оцифровка облегчает жизнь и работу для своих пользователей. Все задачи выполняются быстрее, эффективнее и занимают меньше места. Но со второго по счету этот идеальный мир может рухнуть. Вдруг бизнес-центры, контакты с клиентами, документация на строительную площадку похоронены в руинах данных.

Клапан в 95% случаев - даже при пожаре и воде. Однако восстановление данных не совсем выгодно. В зависимости от серьезности стоит такая вещь с простым жестким диском от 750 евро и может доходить до нескольких тысяч евро. И восстановить данные не всегда. Лучшим примером этого является распространенный криптовирус. Вы шифруете файлы на жесткие диски зараженного компьютера. Только против выплаты выкупа киберпреступники предоставляют своим жертвам необходимый ключ для восстановления данных. «Однако данные часто не могут быть полностью восстановлены», - говорит Боегель.

После завершения шифровки пользователь видит вместо знакомых файлов набор «рандомных» символов в названии и внутри, а расширение меняется на доселе неизвестное - .NO_MORE_RANSOM, .xdata и другие.

Вирус-шифровальщик 2017 Wanna Cry – как защититься . Хотелось бы сразу отметить, что Wanna Cry – скорее собирательный термин всех вирусов шифровальщиков и вымогателей, так как за последнее время заражал компьютеры чаще всех. Итак, речь пойдет о защите от шифровальщиков Ransom Ware, коих великое множество: Breaking.dad, NO_MORE_RANSOM, Xdata, XTBL, Wanna Cry .

Простое резервное копирование выполняется быстро. Единственным безопасным средством против всех потерь данных являются резервные копии. Система резервного копирования состоит из по меньшей мере одного внешнего носителя данных, который физически отделен от всех рабочих станций и программного обеспечения для резервного копирования.

Криптовирусы также атакуют системы безопасности. Против шифрования трояна эта стратегия резервного копирования слишком коротка. Криптовирус шифрует все подключенные диски, - говорит Боегель. Это означает, что даже система резервного копирования небезопасна от атаки вредоносного программного обеспечения. Это тем более опасно, что эти вирусы не узнают друг друга, пока не завершили свою работу через несколько дней. Перед тем как заметить повреждение, уже слишком поздно.

Как защитить Windows от шифровальщика. – EternalBlue через протокол SMB портов .

Защита Windows от шифровальщика 2017 – основные правила:

- обновление Windows, своевременный переход на лицензионную ОС (примечание: версия XP не обновляется)

- обновление антивирусных баз и файрволлов по требованию

- предельная внимательность при скачивании любых файлов (милые «котики» могут обернуться потерей всех данных)

- резервное копирование важной информации на сменный носитель.

Вирус-шифровальщик 2017: как вылечить и расшифровать файлы.

Чем опасен вирус Petya.A?

Таким образом, в случае атаки максимальные четыре недели новых данных теряются. Правильная память для ваших резервных копий.

Правильный носитель информации зависит прежде всего от желаемого комфорта и количества рабочих мест в компании. Даже бережливые решения могут быть эффективными, - говорит Боегель. «Для отдельной рабочей станции достаточно внешнего жесткого диска, который после каждой резервной копии отключается от компьютера».

Надеясь на антивирусное ПО, можно забыть о дешифраторе на некоторое время . В лабораториях Касперского, Dr. Web, Avast! и других антивирусов пока не найдено решение по лечению зараженных файлов . На данный момент есть возможность удалить вирус с помощью антивируса, но алгоритмов вернуть все «на круги своя» пока нет.

Некоторые пытаются применить дешифраторы типа утилиты RectorDecryptor , но это не поможет: алгоритм для дешифровки новых вирусов пока не составлен . Также абсолютно неизвестно, каким образом поведет себя вирус, если он не удален, после применения таких программ. Часто это может обернуться стиранием всех файлов – в назидание тем, кто не хочет платить злоумышленникам, авторам вируса.

Обращение в полицию

Они позволяют автоматизировать резервное копирование без раздражающего ручного подключения внешней памяти к компьютеру. Как только несколько компьютеров подключены в сети сервера, отдельные рабочие станции больше не сохраняются, но резервные копии создаются непосредственно с сервера. «Для этого вы устанавливаете дополнительный резервный диск в шкафу сервера или настраиваете отдельный сервер резервного копирования в компании», - говорит Боегель.

Не каждая резервная копия - это резервная копия. Основной жесткий диск постоянно зеркалируется на других жестких дисках. Таким образом, данные на всех дисках одновременно теряются. Метод рейда очень хорошо защищает от дефекта жесткого диска. Поскольку резервная копия содержит не только все файлы, но и все программы, необходимые для работы компьютера. Большой урон при плохом спасении. Когда данные потеряны, спасение по-прежнему возможно. Но здесь также рекомендуется проявлять осторожность: «Многие пользователи делают ошибку и пытаются извлечь свои данные с помощью инструмента восстановления данных из Интернета», - говорит эксперт по судебной экспертизе Йенс Боегель.

На данный момент самым эффективным способом вернуть потерянные данные – это обращение в тех. поддержку поставщика антивирусной программы, которую вы используете . Для этого следует отправить письмо, либо воспользоваться формой для обратной связи на сайте производителя. Во вложение обязательно добавить зашифрованный файл и, если таковая имеется – копия оригинала. Это поможет программистам в составлении алгоритма. К сожалению, для многих вирусная атака становится полной неожиданностью, и копий не находится, что в разы осложняет ситуацию.

Проблема: «Это часто делает их более нарушенными, чем они, и, следовательно, приводит к окончательной потере их данных». Если файлы были удалены, например, они могут быть перезаписаны при установке новых инструментов и перезагрузке компьютера, Однако, если это аппаратная ошибка, повреждение может быть увеличено за счет дальнейшего использования.

Он также рекомендует такую же процедуру, если резервное копирование необходимо использовать один раз для восстановления потерянных данных. Особенно, когда это не просто коллекции файлов. «Особенно обширные резервные копии должны быть интегрированы в новую систему, и их файлы должны быть назначены вновь установленным программам», - говорит Боегель. «Вы должны обратиться к специалистам».

Кардиальные методы лечения Windows от шифровальщика . К сожалению, иногда приходится прибегать к полному форматированию винчестера, что влечет за собой полную смену ОС. Многим придет в голову восстановление системы, но это не выход – даже есть «откат» позволит избавиться от вируса, то файлы все равно останутся зашированными.

Пунктуальные к рождественскому сезону, киберпреступники работают на скоростных поездах. Компьютерные вирусы и трояны - это известные угрозы Интернету. Вредоносная программа блокирует компьютер и вымогает у владельца деньги за разблокирование компьютера. Программы шифруют важные данные, что делает доступ недоступным для пользователя. Они могут быть скрыты в приложениях электронной почты, загрузки программного обеспечения или в рекламных баннерах ненадежных веб-сайтов.

Из-за этой функции они часто упоминаются как криптографические или шантажные трояны. Для Криса Войжевского из Института интернет-безопасности в Гельзенкирхене это прежде всего правильная основная защита. «Всегда актуальное антивирусное программное обеспечение является обязательным и сразу же признает большинство вредителей».