Не успели мы пережить недавнюю атаку WannaCry, как 27 июня компьютерные сети во всем мире снова очередной вирус-вымогатель, именуемый как Petya.A. Первая информация о вирусной атаке появилась на украинских интернет-ресурсах, где сообщалось о заражениях компьютерных систем некоторых государственных компаний Украины. Принцип действия вируса был аналогичен - зловред блокировал работу компьютеров и требовал $300 в биткоинах за расшифровку данных. Позднее оказалось, что шифровальщик поразил около сотни государственных и частных компаний в Украине, России и по всему миру.

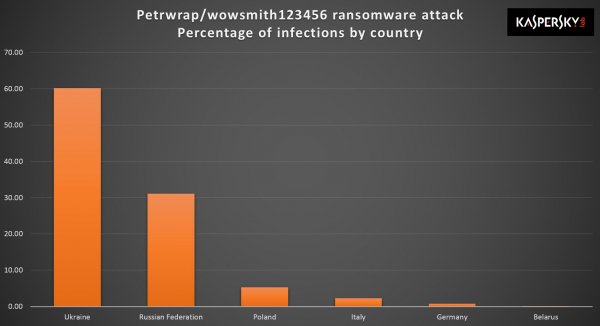

Италия подтвердила свою плохую культуру компьютерной безопасности с высоким уровнем атак между 10% и 15%, в то время как остальные разбросаны по всей Европе и что-то, но очень мало, в Штатах Юнайтед и Израиль. Ясно, что эксперты по безопасности не устали говорить, что Петя «был предупреждением» о том, что может произойти с третьей волной подобных атак, особенно учитывая, что компании во всем мире и они подчеркивают, что «из любой части земного шара» они не готовы защищаться.

Это связано с тем, что в основном это еще не считается приоритетом для включения в повестку дня, немного как правительства считают, что в последнее время все чаще в поисках кибератак называются «государство», то есть с неэкономическими, но дестабилизирующими целями США хорошо знают, что они выделили 19 миллиардов долларов, чтобы защитить себя от возможных атак.

Что за зверь такой?

Большинство специалистов полагают, что в атаке задействован вирус Petya.A, который был обнаружен в апреле 2016 года. Несмотря на аналогичную с майскими заражениями схему действия, он не имеет отношения к WannaCry.Глава глобального центра исследований и анализа угроз «Лаборатории Касперского» Костин Райю (Costin Raiu) отметил, что вирус использует цифровую подпись Microsoft и маскируется под нативное приложение Windows. Предполагается, что новая версия зловреда Petya.A скомпилирована 18 июня этого года.

В свою очередь «Лаборатория Касперского» выразила сомнение по поводу того, что атака вызвана вирусом Petya.A или Petya.C.

Проблема - это также вопрос, который больше, чем спрашивать, предупреждает. Он подключен к компаниям, а затем быстро распространяется в сети, чтобы нанести вред их бизнесу и сети поставщиков. На первый взгляд, - сказал Палмер, - это может показаться обычным выкупом, но оказывается, что система оплаты выкупа не работает, а это означает, что независимо от того, было ли выкуп первоначальным намерением или нет, это казалось бы саботаж с точки зрения жертв. Таким образом, страшнее внутри компании, и красивый внешний вид изображения, воспринимаемый снаружи.

«Программные продукты «Лаборатории Касперского» детектируют данное вредоносное ПО как UDS:DangeroundObject.Multi.Generic. По имеющимся у нас данным на текущий момент, данный шифровальщик не принадлежит к ранее известным семействам вредоносного ПО», - Вячеслав Закоржевский, руководитель отдела антивирусных исследований «Лаборатории Касперского».Зарубежные специалисты модифицированный вирус прозвали NotPetya. Как и WannaCry, он использует уязвимость EternalBlue (CVE-2017-0144), через управление системными инструментами WMI и PsExec. У него нет удаленного выключателя, как у его майского предшественника, он гораздо изощренней, имеет множество автоматизированных способов распространения.

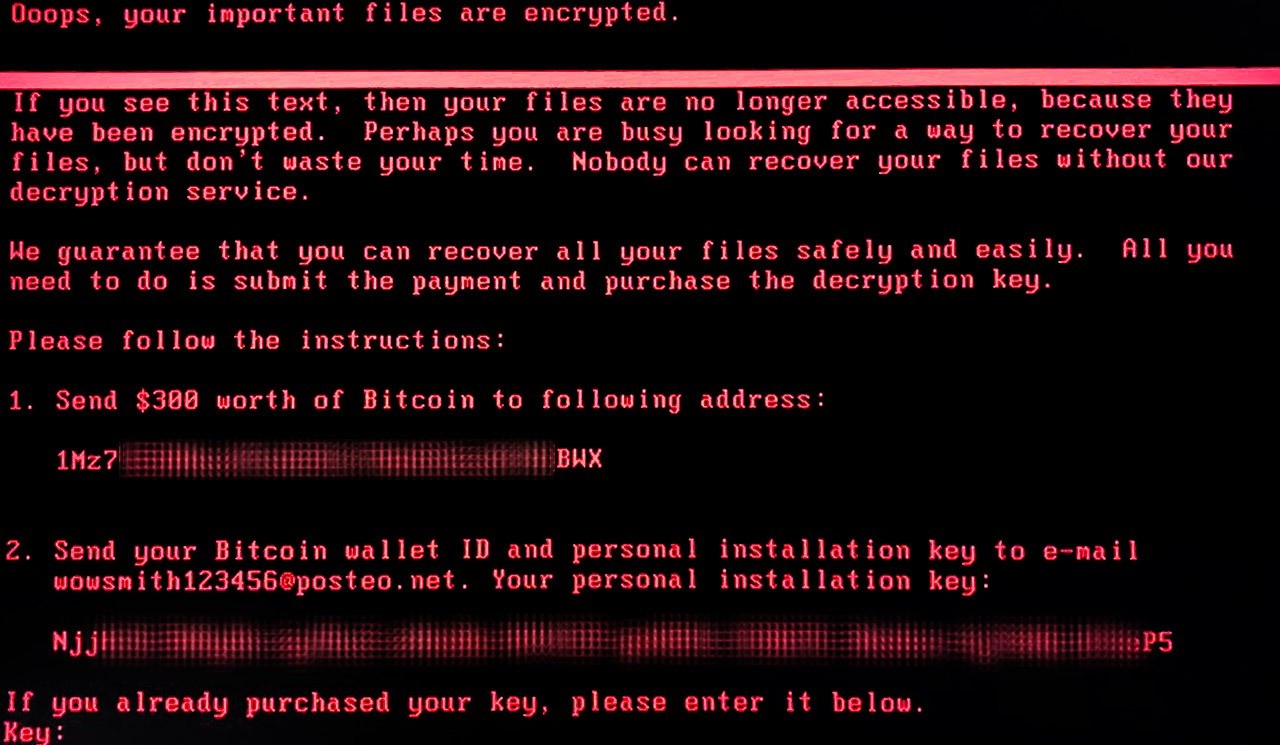

Как только один компьютер в сети заражен, вирус выжидает некоторое время, прежде чем совершить атаку, скорее всего для большего количества подключенных ПК. После этого он шифрует главную файловую таблицу (MFT) локально подключенных дисков NTFS, изменяет главную загрузочную запись (MBR) рабочей станции или сервера, перезагружает компьютер, после чего отображает экран с фиктивной процедурой проверки дисков утилитой CHKDSK. За это время вступает в работу шифровальщик, который начинает шифровать содержимое всего жесткого диска. В результате пользователь видит экран блокировки с требованием выкупа.

Масштабы заражения

Первыми с проблемой в работе компьютерных систем столкнулись украинские энергетические компании как в столице, так и в регионах. Вирус успел заблокировать компьютеры некоторых банков, в том числе «Ощадбанка» и «ПриватБанка», после чего Национальный банк Украины опубликовал официальное предупреждение о возможных перебоях в работе украинской банковской системы.«В результате кибератак банки имеют сложности в обслуживании клиентов и осуществлении банковских операций. Сейчас в финансовом секторе усилены меры безопасности и противодействия хакерским атакам всех участников финансового рынка. НБУ мониторит ситуацию и будет сообщать о текущем состоянии киберзащиты банковской системы», - из сообщения НБУ.

Когда атака длится дней, месяцев или, как это было в прошлом, даже лет, что делать, если вы не ожидаете худшего? Затем компания переходит к самым классическим советам: частое резервное копирование данных, внимание к которым вложения открываются при получении электронной почты и, наконец, постоянно растущее использование обновленного антивирусного программного обеспечения. Опять же, согласно Эсет, Италия относится к числу наиболее пострадавших стран, уступая только Украине. Это, кажется, сложная атака с несколькими атакующими векторами.

Для новой выкупки невозможно разработать оборонительную стратегию. Единственное, что нужно сделать, это не платить выкуп, требуемый хакерами, он будет финансировать незаконную деятельность и разрабатывать новые вирусы. Пока вы должны ждать и ждать, пока некоторые компании, занимающиеся компьютерной безопасностью, прекратят атаку.

Позднее сообщалось, что вирус затронул мобильные операторы «Киевстар», lifecell и «Укртелеком», службу экспресс-доставки «Новая почта», завод «Антонов», аэропорт «Борисполь», «Укрзализныцю», министерства, телеканалы и даже добрался до киевского метро, где заразил терминалы пополнения проездных. При этом сайты многих государственных компаний и предприятий оказались недоступны. Атака коснулась и Чернобыльской АЭС, чей сайт также был отключен.

![]()

Есть предположение, что одной из причин массового заражения является украинское программное обеспечение M.E.Doc для финансовой отчетности, которое установлено в каждой государственной организации. Вирус для своего распространения якобы использовал уязвимости программы при обновлении ее базы. Это может объяснить, почему Украина пострадала больше всех остальных стран.

В России масштабы атаки вирусом Petya.A / Petya.C оказались не такими значительными. Первыми его жертвами стали компании «Роснефть» и «Башнефть», однако позднее представители «Роснефти» опровергли эту информацию. Центральный банк России заявил, что сбои в работе банковской системы не наблюдались, имеются лишь единичные случаи заражения вирусом финансовых учреждений. В СМИ писали об атаке на банк «Хоум Кредит» и о поражении компьютерной сети металлургической компании Evraz. Отмечалось также, что жертвами атаки вируса стали Mars, Nivea, производитель шоколада Alpen Gold - Mondelez International и прочие компании.

Наивысшая осторожность в навигации

Конечно, инструментом в руках пользователей является профилактика. Очень часто достаточно защищать себя и следовать простым правилам. Постоянно обновлять свою операционную систему и антивирус, не нажимать на ссылки, которые исходят от людей, которых вы не знаете или которым не доверяете, не нажимайте на нечеткие рекламные баннеры, не открывайте электронные письма от незнакомых людей, не загружайте вложения, которые не являются они чувствуют уверенность в постоянном резервном копировании данных, поэтому они всегда безопасны. Как только вы вступаете в контакт с этим видом вируса, это сложно, чтобы оставаться в безопасности от нападения.

Вслед за Украиной и Россией, о вирусной атаке начали сообщать зарубежные СМИ, в том числе из Польши, Италии, Германии, Испании, Франции, Дании, Нидерландов, Индии и других стран. По оценке специалистов, вирус поразил около сотни компаний из Украины и России. Масштабы поражения вирусом остального мира пока уточняются.

Как защититься от вируса Petya.A / Petya.C / NotPetya

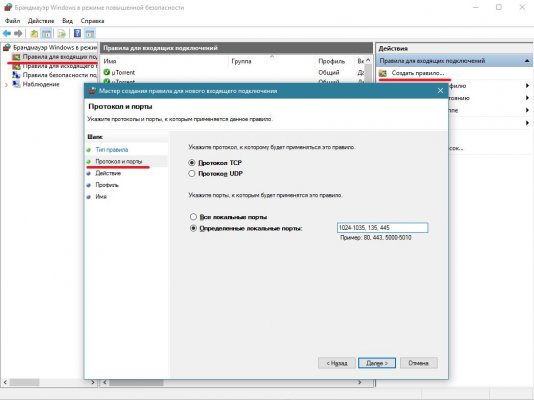

Эксперты полагают, что вирус-вымогатель распространяется в основном через электронную почту в качестве письма с прикрепленным вложением. При его открытии вирус, используя уязвимость в системе, докачивает необходимые файлы, меняет основную загрузочную запись, перегружает ОС и шифрует данные на жестком диске.Чтобы предотвратить распространение вируса, необходимо отключить протокол SMB v1/v2/v3 на рабочих станциях и серверах в соответствии с инструкцией , закрыть TCP-порты 1024–1035, 135 и 445, создав соответствующие правила для входящих и исходящих соединений в брандмауэре операционной системы или роутере. Кроме того, необходимо обязательно убедиться, что на компьютере установлены последние критические обновления Windows и Microsoft Office - вполне возможно, что в ближайшее время появятся более подробные сведения об уязвимостях и будут выпущены новые патчи для всех версий операционной системы от Microsoft.

Два способа добраться до вашего компьютера

Петя вернулся, и теперь он влияет не только на неуправляемое программное обеспечение. В список знаменитых жертв входят уже гигантский морской транспорт Маерска, системы радиационного контроля Чернобыля и многие другие. Эта конкретная волна выкупа, похоже, нацелилась на Украину, но новая тактика заражения является четким сообщением для всех пользователей цифрового мира, который предупреждает, что недостаточно обновить свои устройства, чтобы защитить себя от сегодняшних угроз. Петя ударяет по компьютерам двумя основными способами.

На уже зараженных системах вирус может создавать следующие файлы:

- C:\Windows\perfc.dat

- C:\myguy.xls.hta

- %APPDATA%\10807.exe

Пользователям, у которых установлен антивирус Касперского, компания рекомендует подключиться к облачной системе KSN и активировать мониторинг системы (System Watcher). Дополнительно можно использовать функцию AppLocker для запрета исполнения файла с названием perfc.dat , а также заблокировать запуск утилиты PSExec из пакета Sysinternals.

Этот тип атаки является серьезным риском для компьютеров, которые не установлены в этой уязвимости. Это юридический инструмент, который обычно используется системными администраторами для запуска других инструментов на удаленных компьютерах, к которым у них есть регулярный доступ.

Затем появится экран проверки поддельной системы, как показано ниже. В конце операции появляется экран блока с красным текстом. Опросы Петя имеют четкий язык и четкую ориентацию на операционную систему. Большинство пользователей были идентифицированы с настройками русского или украинского языка, предположительно расположенными в этих местах. Однако, поскольку географическое местоположение не было сделано, это могут быть пользователи, которые находятся в Украине, но установили русский язык как язык устройства.

Американский разработчик антивирусов Symantec опубликовал рекомендации по борьбе с вирусом Petya, который 27 июня поразил компьютеры многих компаний и учреждений. Инструкция очень проста: пользователь должен создать в «Блокноте» файл под названием perfc, положить его в папку Windows на диске C. Так можно имитировать заражение компьютера: когда вирус-вымогатель попадает в систему, он ищет этот файл, а когда находит, то перестает работать.

Лучшей стратегией является установка всех обновлений. Обновление и применение исправлений к программному обеспечению - это не просто удобство. Это важная функция онлайн-безопасности, так как средний компьютер имеет широкий спектр приложений, требующих сотни обновлений и исправлений каждый год. Хотя некоторые обновления запускаются автоматически, другие требуют, чтобы пользователи искали и загружали необходимые обновления напрямую. Тем не менее, многие пользователи находят всплывающие окна особенно раздражающими и не знают, какую процедуру обновления выполнять.

IT-эксперты: Спастись от вируса Petya поможет имитация заражения

Производитель антивирусного программного обеспечения Symantec (США) представил рекомендации по борьбе с вирусом-вымогателем Petya, поразившим тысячи компьютеров по всему миру. Сотрудники компании порекомендовали пользователям имитировать заражение, создав в программе «Блокнот» файл perfc и разместив его в папке Windows на диске C. Когда вирус попадает в систему, он ищет этот файл, а найдя его, прекращает работу, пишет «Коммерсант».

Специалисты рассказали, как можно защититься от вируса Petya

Поэтому они регулярно делают обновления, подвергая себя и своих компьютеров многочисленным рискам. В этой статье нашего блога мы проанализируем технические аспекты этой очень опасной выкупки и отметьте контрмеры, которые необходимо предпринять, чтобы избежать возможных инфекций.

Чтобы восстановить доступ к файлам жертвам, требуется различная информация и оплата определенного количества биткойнов. Троянец не создает никаких копий. В проанализированных случаях вредоносное ПО пытается получить доступ к следующему ресурсу. Напомним, что зашифрованные файлы можно считать непоправимо поврежденными. Поэтому рекомендуется следовать изложенным ниже шагам, чтобы свести к минимуму воздействие, которое может иметь выкуп, например, Петя в системе, и данные, содержащиеся в нем. Если система правильно подготовлена и защищена, риск потери данных значительно снижается.

Symantec рассказал о механизме защиты от вируса-вымогателя Petya

Ведущий мировой поставщик решений для обеспечения кибербезопасности и предотвращения утечки данных Symantec рассказал о механизме защиты от вируса-вымогателя Petya, который 27 июня атаковал компании по всему миру. Вирус больше всего затронул Россию и Украину.

Вирус-вымогатель ExPetr атакует компьютеры всего мира

Американский разработчик антивирусного программного обеспечения Symantec опубликовал рекомендации, как избежать заражения вирусом-вымогателем Petya, который в минувший вторник атаковал сначала российские и украинские компании и госучреждения, а затем распространился и в других странах. Вредоносная программа работает по принципу нашумевшего шифровальщика WannaCry, масштабная эпидемия которого произошла в мае, и также требует выкуп в размере $300 в биткоиновом эквиваленте.

Основной и важной стратегией защиты от вредоносного ПО является постоянное обновление резервной копии. Поэтому критически важна периодическая система резервного копирования, основанная на устройствах, которые не постоянно подключены к сети. Показать скрытые расширения файлов.

При восстановлении возможности просмотра расширений файлов будет легче заметить подозрительные файлы. Если ваш почтовый сканер на шлюзе имеет возможность фильтровать файлы по расширению, вы можете заблокировать электронные письма с прикрепленными файлами. Если бизнес-пользователям необходимо законно обменивать исполняемые файлы, они могут сделать это с помощью архивов.

Появилась инструкция по защите компьютера от вируса Petya.A

Примечательно, что создать файл можно в обычном «Блокноте», но желательно сделать его доступным только для чтения, чтобы вирус не смог внести в него изменения.

Symantec дал простой способ защиты от вируса-вымогателя Petya

Американская компания Symantec, специализирующаяся на противовирусном программном обеспечении, выпустила простые рекомендации по борьбе с вирусом-вымогателем Petya, атаковавшим системы компаний в ряде стран мира 27 июня. Как пишет компания в своем твиттере, чтобы защититься от вируса, нужно создать файл под названием perfc и разместить его в папке Windows на диске C. Проникая в компьютер, вирус проверяет систему на наличие заражения, и такой файл имитирует его.

Не открывайте вложения или не щелкайте ссылки в сообщениях или неожиданных сообщениях. Классический метод заражения - это когда пользователь открывает вложение неожиданной почты или когда он нажимает на ссылку в почте, которая, как представляется, поступает из банка или в контактную службу. Пользователям должно быть предложено не открывать вложения, ссылки или файлы, содержащиеся в подозрительных сообщениях или неизвестных контактах.

В статьях базы знаний Майкрософт. Обновите операционную систему и все программное обеспечение. Вредоносные программы часто используют известные уязвимости программного обеспечения, обычно используемые пользователями, которые, к сожалению, не поддерживают их в актуальном состоянии. Вы можете значительно снизить риск выкупа, часто обновляя свое программное обеспечение. Некоторые производители регулярно выпускают обновления для системы безопасности, но иногда есть «исключительные» или незапланированные обновления, если это возможно, автоматизировать их или перейти непосредственно на сайты производителей.

Найден способ защитить компьютер от нового опасного вируса

Пресс-секретарь Microsoft в России Кристина Давыдова рассказала «РИА Новости», что вымогатель использует несколько способов распространения, включая тот, который использовал нашумевший в мае вирус WannaCry.

Symantec предложила решение по борьбе с вирусом-вымогателем Petya.A

Американская компания Symantec, которая специализируется на информационной безопасности, предложила решение по борьбе с вирусом-вымогателем Petya.A, который вчера поразил ряд украинских и русских компаний.

Использовать надежный пакет безопасности. Вредоносные программы часто распространяют новые варианты, чтобы избежать обнаружения, поэтому очень важно иметь несколько уровней защиты. Даже после заражения системы многие вредоносные программы ждут удаленных инструкций, чтобы начать их злонамеренную деятельность.

Используйте «Восстановление системы», чтобы вернуться в последнее известное чистое состояние. Тем не менее, необходимо быстро перемещаться, потому что новое вымогательство имеет возможность удалять файлы «Тень» из системы восстановления. Эти вредоносные программы начнут удалять файлы «Тень» при первом запуске, и пользователь может даже не понимать, что происходит, когда исполняемые файлы могут быть запущены без вмешательства оператора, как и любой системный процесс. Обращайте внимание на обучение сотрудников по безопасности.

«Petya проверяет наличие предыдущего заражения через поиск имени своего файла, обычно это C:\windows\perfc», - говорится в сообщении пресс-службы.

Специалисты рассказали, как можно защититься от вируса Petya

Компания Symantec, специализирующаяся на разработке программного обеспечения в области кибербезопасности, рассказала, как можно защититься от компьютерного вируса Petya. Для того, чтобы обезопасить свой компьютер от вируса, который поразил тысячи компьютеров в России, Украине и других странах, необходимо создать видимость того, что ПК уже поражен, говорят специалисты.

Одним из наиболее распространенных инфекционных векторов является метод социальной инженерии, основанный на обмане, чтобы попытаться убедить пользователей запускать исполняемые файлы. Надлежащая подготовка сотрудников является основой корпоративной безопасности.

Вчера вспыхнула всемирная эпидемия вымогательства и стала такой же большой, как та, которая вспыхнула недавно. Существует несколько сообщений, которые затрагивают крупные компании в разных странах, и степень эпидемии, вероятно, возрастет еще больше. Кажется, это сложная атака с участием нескольких атак. Здесь вы найдете дополнительную техническую информацию об атаке.

Пока что имейте в виду, что продукты Лаборатории Касперского обнаруживают новую выкупку как.

Американский производитель антивирусного программного обеспечения Symantec выпустил рекомендации по борьбе с вирусом-вымогателем Petya, поразившим накануне системы многих компаний и госучреждений по всему миру. Согласно инструкциям, пользователям необходимо имитировать заражение компьютера, создав в программе «Блокнот» файл perfc и разместив его в папке Windows на диске C. Когда вирус попадает в систему, он ищет этот файл и, найдя его, прекращает работу.

Советы для наших бизнес-клиентов

В качестве дополнительной защиты вы можете использовать элементы управления приложениями.

Советы для индивидуальных клиентов

Вручную обновите свои вирусные базы сразу. . Эта угроза меньше влияет на пользователей, которые используют ПК из дома; Киберпреступники, скрывающиеся за выкупом, преимущественно попадают в руки крупных компаний. Однако эффективная защита никогда никому не повредит.- Резервное копирование данных.

- Это всегда правильное дело в эти времена.

- Вручную обновите свои антивирусные базы.

- Серьезно, сделайте это сейчас; вы не потратите много времени.

Symantec опубликовал способ уничтожения вируса Petya

Американская компания Symantec, специализирующаяся на выпуске антивирусного ПО, опубликовала рекомендации по противодействию вирусу Petya.Согласно инструкции, с помощью программы «Блокнот» необходимо создать файл perfc и разместить его в папке Windows на диске с установленной операционной системой. Когда вирус попадает в систему, он автоматически найдет указанный файл и прекратит работу.