Первое место в конкурсе занял Антон Севостьянов с актуальным руководством по защите от шифровальщиков. Антон работает системным администратором и обучает пользователей информационным технологиям. Больше видеоуроков можно найти на его сайте .

Сегодня

стали популярным инструментом киберпреступников. С их помощью злоумышленники вымогают деньги у компаний и обычных пользователей. За разблокировку личных файлов пользователи могут отдать десятки тысяч рублей, а

владельцы бизнеса

- миллионы (например, если заблокированной окажется база 1С).

В руководстве я предлагаю несколько способов защиты от шифровальщиков, которые помогут максимально обезопасить ваши данные.

Антивирусная защита

Среди всех средств защиты на первом месте стоит антивирус (я пользуюсь ESET NOD32). Вирусные базы данных автоматически обновляются несколько раз в день без участия пользователя, но нужно следить и за актуальностью самой программы. Помимо обновления антивирусных баз разработчики регулярно добавляют в свои продукты современные средства защиты от вирусов.

Одним из таких средств является облачный сервис ESET LiveGrid®, который может блокировать вирус раньше, чем он будет занесен в антивирусную базу. Система ESET «на лету» анализирует информацию о подозрительной программе и определяет ее репутацию. В случае возникновения подозрений на вирус все процессы программы будут заблокированы.

Проверить, включена ли функция ESET LiveGrid® можно следующим образом: ESET NOD32 - Дополнительные настройки - Служебные программы - ESET LiveGrid® - Включить систему репутации ESET LiveGrid®.

Оценить эффективность ESET LiveGrid® можно на сайте , предназначенном для тестирования работы любых антивирусных продуктов. Переходим по ссылке Security Features Check (Проверка функций защиты) - Feature Settings Check for Desktop Solutions (Проверка функций защиты для персональных компьютеров) или Feature Settings Check for Android based Solutions (Проверка функций защиты для устройств на Android) - Test if your cloud protection is enabled (Проверить, включена ли у вас облачная защита). Далее нам предлагается скачать тестовый файл, и, если антивирус среагировал на него, - защита активна, если нет - нужно разбираться, в чем дело.

Обновление операционной системы и программных продуктов

Злоумышленники часто используют известные уязвимости в программном обеспечении в надежде на то, что пользователи еще не успели установить последние обновления. В первую очередь это касается операционной системы Windows, поэтому следует проверить и, при необходимости, активировать автоматические обновления ОС (Пуск - Панель управления - Центр обновления Windows - Настройка параметров - Выбираем способ загрузки и установки обновлений).

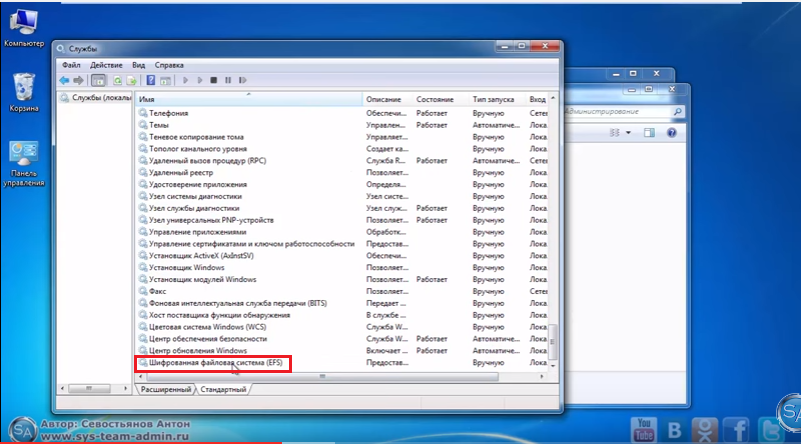

Отключение службы шифрования

Кроме того, вы потеряете деньги, и вы будете поддерживать злобных киберпреступников. Снимок экрана с сообщением, призывающим пользователей оплачивать их расшифровку зараженных данных. Обратите внимание, что все они шифруют файлы и требуют выкупа. Фактически, единственными существенными отличиями между этими вирусами являются количество выкупа и тип используемой криптографии.

Исследования показывают, что киберпреступники часто используют алгоритмы шифрования, которые генерируют уникальные ключи шифрования. Как защитить себя от заражения вымогательством? Будьте очень осторожны при просмотре в Интернете. Никогда не открывайте файлы, полученные из подозрительных писем, и загружайте программное обеспечение исключительно из официальных источников. Помните, никогда не используйте сторонние инструменты обновления, поскольку они могут устанавливать вредоносное ПО. Ключом к безопасности компьютера является предостережение.

В Windows предусмотрена специальная служба шифрования данных; если не пользуетесь ей регулярно, лучше ее отключить - некоторые модификации шифровальщиков могут использовать эту функцию в своих целях. Для отключения службы шифрования нужно выполнить следующие действия: Пуск - Панель управления - Администрирование - Службы - Шифрованная файловая система (EFS) и перезагрузить систему.

Обратите внимание, что если вы применяли шифрование для защиты каких-либо файлов или папок, то следует снять галочки в соответствующих чекбоксах (ПКМ - Свойства - Атрибуты - Дополнительно - Шифровать содержимое для защиты данных). Иначе после отключения службы шифрования, вы не сможете получить доступ к этим файлам. Узнать, какие файлы были зашифрованы, очень просто - они будут выделены зеленым цветом.

Ограниченное использование программ

Для повышения уровня безопасности можно заблокировать запуск любых программ, которые не соответствуют заданным нами требованиям. По умолчанию такие настройки установлены только для папок Windows и Program Files.

Настроить локальную групповую политику можно так: Выполнить - gpedit - Конфигурация компьютера - Конфигурация Windows - Параметры безопасности - Политики ограниченного использования программ - ПКМ - Создать политику ограниченного использования программ.

Давайте создадим правило, запрещающее запуск программ из каких-либо мест за исключением разрешенных (Дополнительные правила - ПКМ - Создать правило для пути - Путь: *, т.е. любой путь - Уровень безопасности: Запрещено).

В окне «Назначенные типы файлов» указаны расширения, которые будут блокироваться при попытке запуска. Советую добавить сюда расширение.js - java script и удалить.ink, чтобы можно было запускать программы с помощью ярлыков.

На эффективную настройку может уйти определенное время, но результат определенно этого стоит.

Использование учетной записи обычного пользователя

Зашифрованные файлы имеют дополнительное расширение. Вы не сможете восстановить данные, если вы не приобретете программное обеспечение, предоставленное нами. Любая попытка восстановить файлы сама по себе может повредить их навсегда. Обходного пути нет, поэтому шифрование должно работать. Чтобы восстановить свои данные, выполните следующие действия.

Получение программного обеспечения для дешифрования требует отправки точного количества биткойна, указанного в текстовом файле, на следующий адрес. Идентификатор транзакции биткойна. Сразу же после подтверждения платежа мы отправим ключ вместе с требуемым программным обеспечением и инструкциями по восстановлению файлов.

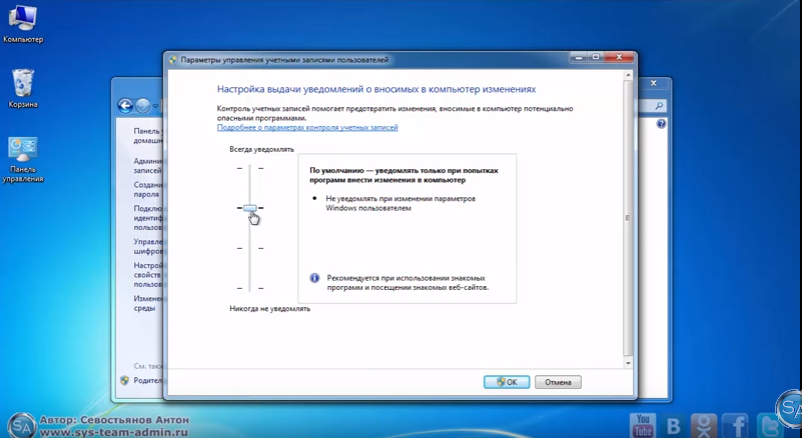

Работать с учетной записи администратора не рекомендуется даже продвинутым пользователям. Ограничение прав учетной записи позволит минимизировать урон при случайном заражении (Включить учетную запись администратора - Задать пароль - Лишить текущего пользователя административных прав - Добавить в группу пользователи).

Для выполнения действий с правами администратора в Windows предусмотрен специальный инструмент - «Контроль учетных записей», который запросит пароль для выполнения той или иной операции. Проверить настройки можно здесь: Пуск - Панель управления - Учетные записи пользователей - Изменение параметров контроля учетных записей - По умолчанию - Уведомлять только при попытках внести изменения в компьютер.

Контрольные точки восстановления системы

Иногда вирусам все равно удается преодолеть все уровни защиты. В этом случае у вас должна быть возможность откатиться на раннее состояние системы. Настроить автоматическое создание контрольных точек можно так: Мой компьютер - ПКМ - Свойства - Защита системы - Параметры защиты.

По умолчанию при установке операционной системы защита включена только для системного диска, однако шифровальщик затронет содержимое всех разделов на вашем ПК. Для восстановления файлов стандартными средствами или программой Shadow Explorer следует включить защиту для всех дисков. Контрольные точки займут некоторый объем памяти, однако они могут спасти ваши данные в случае заражения.

Резервное копирование

Я настоятельно рекомендую регулярно делать самой важной информации. Эта мера поможет не только защититься от вирусов, но послужит страховкой на случай выхода жесткого диска из строя. Обязательно делайте копии данных и сохраняйте их на внешних носителях или в облачных хранилищах.

Надеюсь, руководство будет для вас полезным и поможет защитить личне данные (и деньги!) от злоумышленников.

Снимок экрана с сообщением об ошибке, отображаемым после запуска вредоносного ПО. Это средство обнаружения вредоносных программ. Вы должны приобрести полную версию, чтобы удалить инфекцию. В результатах поиска выберите «Настройки». Нажмите расширенные параметры запуска. Нажмите кнопку «Перезагрузить сейчас» в окне «Общие настройки компьютера», и компьютер перезапустится в «Меню дополнительных параметров запуска». Нажмите кнопку «Параметры устранения неполадок» и нажмите кнопку «Дополнительные параметры».

Дополнительные параметры нажмите «Параметры запуска». Нажмите «Перезагрузка». Компьютер перезагрузится на экране «Параметры запуска». Нажмите 5, чтобы начать работу в безопасном режиме в сети. В поле «Выбрать» нажмите кнопку «Устранение неполадок», а затем выберите «Дополнительные параметры».

Севостьянов Антон

победитель конкурса

Как видно, под прицел попадают организации, текст письма и тон в котором оно выдержано побуждают сотрудника открыть вложение. Даже не зная такого контрагента большая часть офисных работников все-таки попытается открыть письмо, чтобы удостовериться, что они не пропустят ничего действительно важного. Кроме того, мы несколько раз сталкивались, что в качестве отправителя фигурировал реальный контрагент организации. Совпадение? Возможно, но легче от этого не становится.

В меню дополнительных опций выберите «Параметры запуска» и нажмите «Перезапустить». Это приведет к перезагрузке операционной системы в безопасном режиме с поддержкой сети. Запустите веб-браузер и загрузите законную антишпионскую программу. Обновите антишпионское программное обеспечение и начните полное сканирование системы. Если вы не можете запустить компьютер при сбое в сети, попробуйте выполнить восстановление системы.

Если файл имеет точку восстановления, выберите его и нажмите кнопку «Восстановить». Если вы не можете загрузить свой компьютер в безопасном режиме с поддержкой сети, загрузите свой компьютер с помощью аварийного диска. Некоторые варианты выкупа отключают аварийный режим, поэтому их удаление сложнее. Для этого требуется доступ к другому компьютеру.

Опытный пользователь, конечно, заметит ссылки в тексте письма вместо объектов, но будет ли вдаваться в такие подробности обычный менеджер, которому в день приходят пачки аналогичных по содержанию писем? Что там? Какой-то договор, сейчас глянем... Примерно так оно и происходит. Можно долго говорить о повышении компьютерной грамотности и прочих правильных вещах, но практика говорит об ином, если письмо не выбивается из привычного ряда, то никто обращать внимание на детали не будет, скачают и откроют.

Чтобы защитить компьютер от таких зашифрованных файлов вымогательства, используйте надежные антивирусные и антишпионские программы. В предыдущей главе рассматриваются советы по защите сети. На этом этапе мы обсудим вопросы защиты уровня клиентского компьютера. Существует целый ряд методов и технологий, которые можно использовать для защиты от вирусных атак. Однако следует найти компромиссное решение, то есть достижение баланса между бизнес-требованиями организации и приемлемым уровнем риска. Этот этап разделен на несколько меньших задач, которые должны рассматриваться индивидуально.

А дальше начинается самое интересное. Современный уровень развития коммуникаций позволяет авторам шифровальщиков активно использовать уязвимость нулевого дня, т.е. распространять вредоносное ПО сигнатуры которого отсутствуют в базах антивирусного ПО. Да, вирусные лаборатории реагируют на возникновение угроз достаточно быстро, но даже несколько часов форы способны привести к множественным случаям заражения.

Задача 1: Ограничение возможностей атаки

Ограничение возможностей атаки. Настройка персонального брандмауэра. Установите антивирусное ПО. Тестирование уязвимости. Ограничить доступ для несанкционированных приложений. Основная задача сканера - обнаружить и предотвратить атаку, а затем уведомить пользователя и администратора.

Задача 2: Обновление системы безопасности

Количество и разнообразие клиентских компьютеров, подключенных к вашей корпоративной сети, могут затруднить поиск рецепта быстрого и надежного способа управления обновлениями безопасности. В разделе «Техцентр». Эта услуга является продолжением предыдущей. Пользователи могут выбрать этот параметр во время установки программного обеспечения или через Центр обновления Майкрософт.

Дополнительная сложность заключается в том, что многие из таких троянов с формальной точки зрения не являются вредоносным ПО и могут использовать вполне легальные компоненты, например, утилиту GnuPG. Поэтому надеяться на то, что антивирус вовремя распознает "заразу" не приходится, он может банально ее не знать. А, следовательно, на первый план выходят иные механизмы, такие как поведенческий анализ.

Обновление другого программного обеспечения

Эта услуга предназначена для предприятий. Лучшим решением является использование по крайней мере одного или многих из них. Многие из этих расширений не имеют автоматических обновлений, поэтому даже если разработчики программного обеспечения публикуют исправления, исправляющие уязвимости, пользователь может вообще не знать, доступны ли они или как они могут быть доступны, и, таким образом, оставаться уязвимыми для атак. Многие компании предлагают решения для управления исправлениями, которые объединяют обновления безопасности от разных поставщиков программного обеспечения.

Как мы тестировали

С учетом всего вышесказанного нам интересно было посмотреть, как антивирусы различных производителей справляются с неизвестными шифровальщиками. Обязательным условием такого теста является отсутствие нужных сигнатур в антивирусной базе, но при этом все компоненты антивируса должны работать в штатном режиме, чтобы были задействованы все механизмы защиты. Наиболее простым способом для достижения этой цели в условиях нашей тестовой лаборатории стал откат виртуальных машин с тестируемыми антивирусами на снапшоты примерно двух-трех месячной давности.

Задача 3: настройка брандмауэра

Чтобы упростить процесс обновления программного обеспечения всех компьютеров в корпоративной сети, необходимо рассмотреть одно из вышеуказанных решений. Персональный брандмауэр является важной частью защиты клиентов. Он должен быть включен на всех клиентских компьютерах в организации и особенно на ноутбуках, которые могут использоваться вне организации. Брандмауэр фильтрует все входящие и исходящие данные с вашего компьютера.

Задача 4: Установка антивирусных программ

Большинство из этих программ очень эффективны, но для всех требуются частые текущие обновления вирусных баз. Каждая программа защиты от вредоносных программ должна обеспечивать самый быстрый и надежный способ обновления сигнатур, содержащих необходимую информацию, для обнаружения и лечения последних вирусов и вариантов.

В такой системе отключался интернет и проводилось испытание, затем мы обновляли антивирус и повторяли тест. Во всех случаях в качестве тестовой системы использовалась Windows 8.1 с настройками по умолчанию. Антивирусные пакеты также не настраивались дополнительно, так как наша цель - выяснить уровень защиты "из коробки", т.е. тот, который с большой долей вероятности окажется у рядового пользователя.

Задача 5: Проверка уязвимостей

Он часто используется для проверки недоказанных кодов, подозрительных программ, сайтов или пользователей. Несмотря на такие современные технологии, антивирусное программное обеспечение по-прежнему считается пассивным инструментом. После настройки вашей системы убедитесь, что все еще есть некоторые недостатки в безопасности. Существует целый ряд программ сканирования, чтобы проверить силу системы против вредоносных атак и найти уязвимости, которые могут быть использованы для взлома. Лучше всего настроить программное обеспечение для выполнения стандартных проверок безопасности системы.

Оценки выставляются по простой шкале: тест пройден - если все экземпляры вредоносного ПО успешно заблокированы и тест не пройден если произошло заражение.

В качестве экземпляров вредоносного ПО мы использовали три образца свежего вредоносного ПО полученного нами из реальных "писем счастья".