Протокол WPA2 определяется стандартом IEEE 802.11i, созданным в 2004 году, с целью заменить . В нём реализовано CCMP и шифрование AES , за счет чего WPA2 стал более защищённым, чем свой предшественник. С 2006 года поддержка WPA2 является обязательным условием для всех сертифицированных устройств.

Разница между WPA и WPA2

Поиск разницы между и WPA2 для большинства пользователей актуальности не имеет, так как вся защита беспроводной сети сводится к выбору более-менее сложного пароля на доступ. На сегодняшний день ситуация такова, что все устройства, работающие в сетях Wi-Fi, обязаны поддерживать WPA2, так что выбор WPA обусловлен может быть только нестандартными ситуациями. К примеру, операционные системы старше Windows XP SP3 не поддерживают работу с WPA2 без применения патчей, так что машины и устройства, управляемые такими системами, требуют внимания администратора сети. Даже некоторые современные смартфоны могут не поддерживать новый протокол шифрования, преимущественно это касается внебрендовых азиатских гаджетов. С другой стороны, некоторые версии Windows старше XP не поддерживают работу с WPA2 на уровне объектов групповой политики, поэтому требуют в этом случае более тонкой настройки сетевых подключений.

Поэтому, если вы не изменили конфигурацию, вы должны быть в безопасности. В худшем случае шифрование не установлено. Последний метод преимущественно используется в больших сетях, а в небольших домашних сетях обычно используется предварительно общий ключ. Это генерируется из пароля, определенного в точке доступа сети, и затем необходимо вводить на каждое устройство, которое должно быть подключено по беспроводной сети к сети.

Знакомимся с WPA

При выборе пароля убедитесь, что он достаточно сильный. Злоумышленник может легко найти слабый пароль с помощью так называемой атаки грубой силы. В этом случае все возможные комбинации символов просто проверяются до тех пор, пока не будет найден правильный пароль. Однако, если пароль сильный, такая атака займет слишком много времени. Поэтому пароль должен быть как можно дольше и состоять из случайно скомпонованных символов - то есть прописных и строчных букв, цифр и специальных символов. Если он содержит реальные слова, он еще более уязвим для злоумышленников.

Техническое отличие WPA от WPA2 состоит в технологии шифрования, в частности, в используемых протоколах. В WPA используется протокол TKIP, в WPA2 - протокол AES. На практике это означает, что более современный WPA2 обеспечивает более высокую степень защиты сети. К примеру, протокол TKIP позволяет создавать ключ аутентификации размером до 128 бит, AES - до 256 бит.

В дополнение к уже упомянутой спецификации надежного пароля для предварительно открытого ключа можно также использовать обычное изменение ключа безопасности. Кроме того, сокращение диапазона сети может помешать потенциальным злоумышленникам вообще распознать сеть. Для этой цели также можно настроить мощность передачи.

Кроме того, сокращение диапазона сети может помешать потенциальным злоумышленникам увидеть сеть вообще. Это, в свою очередь, легко обнаруживается атакой Брюса. Здесь могут помочь настройки маршрутизатора. Но это еще не ясно. Вы увидите это и все следующие настройки в интерфейсе конфигурации маршрутизатора, доступ к которому вы можете получить в своем браузере. Соответствующий адрес можно найти в руководстве.

Отличие WPA2 от WPA заключается в следующем:

- WPA2 представляет собой улучшенный WPA.

- WPA2 использует протокол AES, WPA - протокол TKIP.

- WPA2 поддерживается всеми современными беспроводными устройствами.

- WPA2 может не поддерживаться устаревшими операционными системами.

- Степень защиты WPA2 выше, чем WPA.

Аутентификация в WPA2

Как WPA, так и WPA2 работают в двух режимах аутентификации: персональном (Personal) и корпоративном (Enterprise) . В режиме WPA2-Personal из введенной открытым текстом парольной фразы генерируется 256-разрядный ключ, иногда именуемый предварительно распределяемым ключом . Ключ PSK, а также идентификатор и длина последнего вместе образуют математический базис для формирования главного парного ключа PMK (Pairwise Master Key) , который используется для инициализации четырехстороннего квитирования связи и генерации временного парного или сеансового ключа PTK (Pairwise Transient Key) , для взаимодействия беспроводного пользовательского устройства с точкой доступа. Как и статическому , протоколу WPA2-Personal присуще наличие проблем распределения и поддержки ключей, что делает его более подходящим для применения в небольших офисах, нежели на предприятиях.

Однако вы не должны включать опцию, которая скрывает имя. Из-за недостатков, связанных с системой, эта процедура считается небезопасной. Ключ к этому шифрованию может быть нарушен в течение нескольких минут. Тем не менее, меню, вероятно, ожидает дополнительную информацию, например, одну из следующих.

Подходящий метод для домашних сетей: «Путь передачи» ключа находится всего в нескольких метрах и может транспортироваться на листе бумаги. Из соображений безопасности вы должны его изменить. Это можно сделать с помощью варианта конфигурации кнопок. Для защиты беспроводных домашних сетей были разработаны различные типы протоколов беспроводной безопасности. Протоколы не только предотвращают подключение нежелательных сторон к вашей беспроводной сети, но эти протоколы беспроводной безопасности шифруют ваши личные данные при отправке через радиоволны.

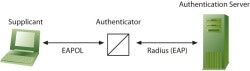

Однако в протоколе WPA2-Enterprise успешно решаемы проблемы, касающиеся распределения статических ключей и управления ими, а его интеграция с большинством корпоративных сервисов аутентификации обеспечивает контроль доступа на основе учетных записей. Для работы в этом режиме требуются такие регистрационные данные, как имя и пароль пользователя, сертификат безопасности или одноразовый пароль; аутентификация же осуществляется между рабочей станцией и центральным сервером аутентификации. Точка доступа или беспроводной контроллер проводят мониторинг соединения и направляют аутентификационные пакеты на соответствующий сервер аутентификации, как правило, это . Базой для режима WPA2-Enterprise служит стандарт 802.1X, поддерживающий основанную на контроле портов аутентификацию пользователей и машин, пригодную как для проводных коммутаторов, так и для беспроводных точек доступа.

Каков метод безопасности для вашей сети?

Независимо от того, как они защищены и зашифрованы, беспроводные сети не могут размещать их с помощью кабельных сетей. Системы, которые полагаются на этот протокол, должны быть обновлены или заменены, если обновление безопасности невозможно. И чем дальше по списку, тем менее безопасна ваша сеть.

Если вы не создадите резервную копию своего маршрутизатора, любой может украсть пропускную способность, сделать незаконные действия с вашим портом под своим именем, посмотреть ваши действия в Интернете и просто установить вредоносные приложения в своей сети.

Шифрование WPA2

В основе стандарта WPA2 лежит метод шифрования AES, пришедший на смену стандартам DES и 3DES в качестве отраслевого стандарта де-факто. Требующий большого объема вычислений, стандарт AES нуждается в аппаратной поддержке, которая не всегда имеется в старом оборудовании БЛВС.

Для аутентификации и обеспечения целостности данных WPA2 использует протокол CBC-MAC (Cipher Block Chaining Message Authentication Code), а для шифрования данных и контрольной суммы MIC - режим счетчика (Counter Mode - CTR). Код целостности сообщения (MIC) протокола WPA2 представляет собой не что иное, как контрольную сумму и в отличие от и WPA обеспечивает целостность данных для неизменных полей заголовка 802.11. Это предотвращает атаки типа packet replay с целью расшифровки пакетов или компрометации криптографической информации.

Почему WPA2 лучше

Это означает, что для снижения производительности сети требуется более мощное оборудование. Большинство современных точек доступа были оснащены более мощным оборудованием. Если безопасность является наивысшим приоритетом, шаг назад не является вариантом, вместо этого вам следует серьезно подумать о том, чтобы получить лучшие точки доступа.

В этой статье представлен обзор различных методов проверки подлинности, которые можно использовать. В зависимости от успешной аутентификации доступ к сети разрешен через определенный порт. Запрашивающее или одноранговое устройство, мобильное устройство, которое хочет стать абонентом в беспроводной сети, аутентификатором, точкой доступа, выступающей в качестве посредника между запрашивающим и аутентификационным сервером, и сервером аутентификации в качестве услуги, которая проверяет запрос запрашивающего лица и решает его решение аутентификатору говорить.

Одноранговый узел отвечает в соответствии с желаемым методом аутентификации и при необходимости признается подлинным.

Для расчета MIC используется 128-разрядный вектор инициализации (Initialization Vector - IV), для шифрования IV - метод AES и временный ключ, а в итоге получается 128-разрядный результат. Далее над этим результатом и следующими 128 бит данных выполняется операция “исключающее ИЛИ”. Результат ее шифруется посредством AES и TK, а затем над последним результатом и следующими 128 бит данных снова выполняется операция “исключающее ИЛИ”. Процедура повторяется до тех пор, пока не будет исчерпана вся полезная нагрузка. Первые 64 разряда полученного на самом последнем шаге результата используются для вычисления значения MIC.

Следовательно, преобладали другие, более или менее безопасные варианты. Теперь возникает вопрос, как безопасно настроить хороший кусок? Первым шагом является резервное копирование конфигурации маршрутизатора и изменение пароля по умолчанию. Большинство маршрутизаторов имеют веб-интерфейс, доступ к которому можно получить в браузере по адресу маршрутизатора 1.

Все соответствующие настройки выполняются через веб-интерфейс. Если вы не измените пароль, любой, кто имеет доступ к внутренней сети, может манипулировать маршрутизатором и переопределять все параметры безопасности. Также важно использовать безопасный пароль.

Для шифрования данных и MIC используется основанный на режиме счетчика алгоритм. Как и при шифровании вектора инициализации MIC, выполнение этого алгоритма начинается с предварительной загрузки 128-разрядного счетчика, где в поле счетчика вместо значения, соответствующего длине данных, берется значение счетчика, установленное на единицу. Таким образом, для шифрования каждого пакета используется свой счетчик.

Безопасность в Интернете не забывают

Конечно, время от времени рекомендуется менять пароль. Усилия просто не стоят того. Интернет, конечно же, остается небезопасным, как только данные покидают шлюз. Возможно, что все еще остаются незаметные пробелы в безопасности. С другой стороны, технологии уже почти 10 лет и доказали свою ценность до сих пор.

Долгосрочные процессы стандартизации были неуместными. В дополнение к силе клавиш, использование клавиш пришлось переделать. Тем временем шифрование, аутентификация и защита целостности считаются нарушенными. Узнайте, как подключиться к зашифрованной беспроводной сети.

С применением AES и TK шифруются первые 128 бит данных, а затем над 128-бит результатом этого шифрования выполняется операция “исключающее ИЛИ”. Первые 128 бит данных дают первый 128-разрядный зашифрованный блок. Предварительно загруженное значение счетчика инкрементально увеличивается и шифруется посредством AES и ключа шифрования данных. Затем над результатом этого шифрования и следующими 128 бит данных, снова выполняется операция “исключающее ИЛИ”.

Другой метод является более старым и гораздо более неопределенным. Если вы не знаете пароль, обратитесь к сетевому администратору. Если ваш пароль использует только шестнадцатеричную область символов, вы должны добавить знак доллара перед паролем. Эти пароли имеют длину не менее 10 символов для 40-битных зашифрованных сетей или не менее 26 символов для 128-битных зашифрованных сетей.

Он уведомляет программное обеспечение о том, что последующие символы должны обрабатываться как шестнадцатеричные символы. Если вы не уверены в своем пароле, попробуйте два вышеуказанных метода или обратитесь к сетевому администратору за информацией о вашем пароле. Когда все четыре сигнальные лучи темные, пропускная способность очень хорошая.

Процедура повторяется до тех пор, пока не зашифруются все 128-разрядные блоки данных. После этого окончательное значение в поле счетчика сбрасывается в ноль, счетчик шифруется с использованием алгоритма AES, а затем над результатом шифрования и MIC выполняется операция “исключающее ИЛИ”. Результат последней операции пристыковывается к зашифрованному кадру.

Если вы не видите эту панель меню. Терминология: вывод 40 - и 128-битной системы. Для зашифрованных беспроводных сетей используются ключи с 40 или 128 битами. Ключ передается 8-битным кодированием или 4-битным кодированием. При использовании шестнадцатеричного формата все символы конечного ключа шифрования имеют четыре бита при преобразовании в двоичные значения. Таким образом, из 26 символов 128-битного ключа 104 бит. Этот 104-битный пароль объединяется со случайным 24-битным значением, называемым «вектором инициализации».

Это в конечном итоге приводит к тому, что ключ шифрования составляет 128 бит. Для 40-битного шифрования 10 шестнадцатеричных символов соответствуют 40 битам, которые затем объединяются с вектором инициализации. Это в конечном итоге приводит к тому, что ключ шифрования имеет 64 бита. В этом случае 40-битное обозначение является ошибочным; на самом деле это 64-битный ключ шифрования. Соответственно, 40-битное шифрование в некоторых источниках называется 64-битным шифрованием.

После подсчета MIC с использованием протокола CBC-MAC производится шифрование данных и MIC. Затем к этой информации спереди добавляется заголовок 802.11 и поле номера пакета CCMP, пристыковывается концевик 802.11 и все это вместе отправляется по адресу назначения.

Расшифровка данных выполняется в обратном шифрованию порядке. Для извлечения счетчика задействуется тот же алгоритм, что и при его шифровании. Для дешифрации счетчика и зашифрованной части полезной нагрузки применяются основанный на режиме счетчика алгоритм расшифровки и ключ TK. Результатом этого процесса являются расшифрованные данные и контрольная сумма MIC. После этого, посредством алгоритма CBC-MAC, осуществляется перерасчет MIC для расшифрованных данных. Если значения MIC не совпадают, то пакет сбрасывается. При совпадении указанных значений расшифрованные данные отправляются в сетевой стек, а затем клиенту.

Таким образом, 5 символов соответствуют 40 битам и 13 символам соответствуют 104 бит. Общая сумма 64 или 128 бит включает в себя один и тот же вектор инициализации. Использование Интернета несет риски. для получения дополнительной информации. Другие названия продуктов и компаний могут быть товарными знаками соответствующих владельцев. Чем дольше ключ, тем сильнее шифрование. Любое принимающее устройство должно знать ключ для дешифрования данных. Однако, если ключ безопасности является статическим или неизменным, мотивированный злоумышленник может проникнуть в вашу сеть, используя время и усилия.

Доброго времени суток, уважаемые читатели блога сайт! Сегодня мы поговорим о беспроводной безопасности DIR-615, о сетевой безопасности

в целом. Я расскажу, что из себя представляет понятие WPA. Далее приведу пошаговую инструкцию установки беспроводной сети с помощью мастера

, об автоматическом и ручном режимах назначения сетевого ключа. Далее будет показано, как добавить беспроводное устройство с помощью мастера WPS

. И наконец, приведу описание конфигурации WPA-Personal (PSK) и WPA-Enterprise (RADIUS).

Ключи вставляются в виде буквенно-цифровых цифр без ограничения длины, в которых рекомендуется использовать специальные символы, цифры, прописные и строчные буквы и слова, которые сложно связать друг с другом или с личной информацией. Для личного использования дома: протокол целостности временного ключа - это тип механизма, используемого для создания динамического шифрования ключей и взаимной аутентификации. Поскольку ключи постоянно меняются, они обеспечивают высокий уровень безопасности для вашей сети.

Мастер Установки Беспроводной Сети

Никаких технических знаний или опыта не требуется, и вам не нужно вручную вводить пароль или пароль, связанные с традиционной конфигурацией беспроводной безопасности. Это, в сочетании с использованием более длинных клавиш, не позволяет легко получить доступ к маршрутизатору только путем наблюдения за набором пакетной передачи.

Сетевая Безопасноть

В этой статье я, как и обещал, напишу о различных уровнях безопасности, которые Вы можете использовать для защиты ваших данных от злоумышленников. DIR-615 предлагает следующие типы безопасности:

Что такое WPA?

WPA, или Wi-Fi Protected Access (Защищенный Доступ Wi-Fi), – это стандарт Wi-Fi, который был спроектирован для улучшения возможностей безопасности WEP .

Скрыть идентификатор нашей сети. Используйте безопасный, правильно настроенный протокол для шифрования беспроводной связи. Первое, что мы должны сделать, это изменить пароль для доступа к нему. Почти все программы, выполняющие атаки с использованием грубой силы, начинаются с тестирования номеров и номеров, поэтому это задержит работу вашего соседа в течение нескольких месяцев. Много лет спустя, перед отрядом стрельбы, полковник Аурелиано Буэндиа должен был помнить тот отдаленный день в что его отец взял его, чтобы узнать лед.

Используйте фразу или «знакомый» или используемый между друзьями, и это не имеет большого значения вне вашего окружения. Но не бойтесь: это достаточно безопасный механизм для вашей работы. Это очевидно, если вы считаете, что вокруг этого факта для доступа к последнему нужна физическая точка доступа, в беспроводных сетях вам просто нужно находиться в зоне охвата для доступа к нему.

2 главных улучшения над WEP:

- Улучшенное шифрование данных через TKIP . TKIP смешивает ключи, используя алгоритм хэширования, и добавляя функцию проверки целостности, и таким образом гарантирует, что ключи нельзя будет подделать. WPA2 основан на 802.11i и использует AES вместо TKIP.

- Пользовательская Аутентификация, которая вообще говоря отсутствует в WEP, через EAP . WEP регулирует доступ к беспроводной сети на основе специфического аппаратного MAC адреса компьютера, который относительно просто разузнать и похитить. EAP построен на более безопасной системе шифрования публичного ключа для гарантии того, что только авторизованные сетевые пользователи смогут получить доступ к сети.

WPA-PSK/WPA2-PSK использует идентификационную фразу или ключ для аутентификации вашего беспроводного соединения. Этот ключ представляет собой алфавитно-цифровой пароль от 8 до 63 символов в длину. Пароль может включать символы (!?*&_) и пробелы. Этот ключ должен быть в точности тем же самым ключем, который введен на вашем беспроводном маршрутизаторе или точке доступа.

WPA/WPA2 включает аутентификацию пользователя через EAP . EAP построен на более безопасной системе шифрования публичного ключа для гарантии того, что только авторизованные сетевые пользователи смогут получить доступ к сети..

Мастер Установки Беспроводной Сети

Чтобы запустить мастер безопасности, откройте утраницу Setup и затем нажмите кнопку Wireless Network Setup Wizard .

Автоматическое Назначение Сетевого Ключа

Как только появится этот экран, установка завершена. Вам будет предоставлен подробный отчет ваших настроек сетевой безопасности.

Кликните Save

, чтобы продолжить.

Ручное Назначение Сетевого Ключа

Выберите беспроводной пароль безопасности. он должен быть в точности 5 или 13 символов. Также он может быть в точности 10 или 26 символов с использованием 0-9 и A-F.

Кликните , чтобы продолжить.

Установка завершена. Вам будет предоставлен подробный отчет о ваших настройках беспроводной безопасности. Кликните Save , чтобы завершить Мастер Безопасности.

Добавить Беспроводное Устройство с помощью Мастера WPS

Выберите Auto , чтобы добавить беспроводного клиента, используя WPS . Как только Вы выбрали Auto и нажали Connect , Вам потребуется максимум 120 секунд времени, чтобы применить настройки к вашему беспроводному клиенту (клиентам) и успешно установить соединение.

Если Вы выберите Manual , появится экран с резюме настроек. Запишите секретный ключ и введите его на ваших беспроводных клиентах.